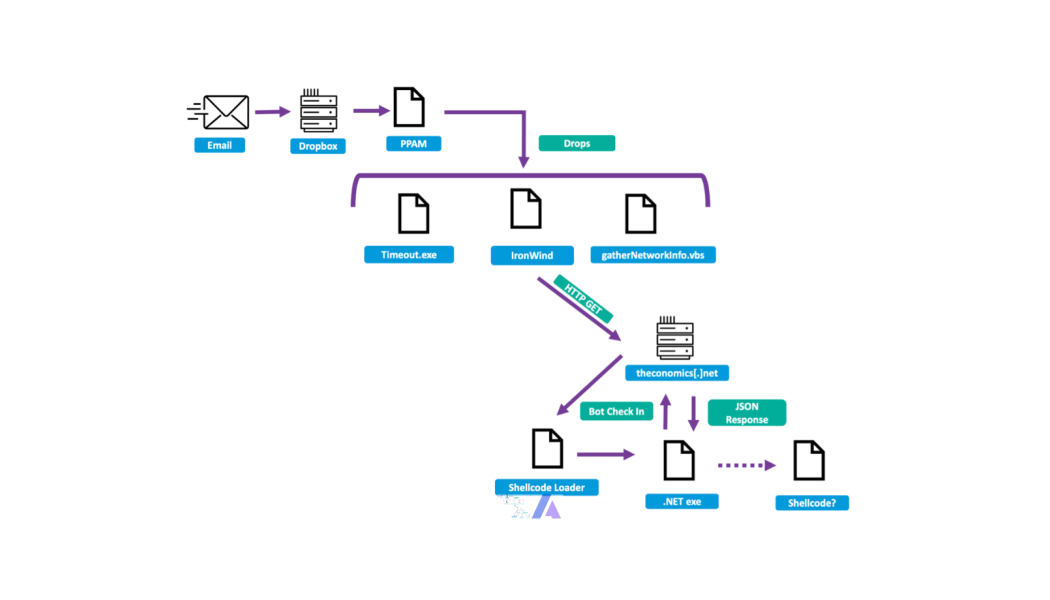

Proofpoint, ett ledande cybersäkerhetsföretag, har nyligen upptäckt en ökning av aktivitet från en hotaktör som målriktar främst västasiatiska regeringar. Denna aktör använder en sofistikerad infektionskedja som levererar den skadliga programvaran IronWind.

En välkänd hotaktör, känd som TA402 eller med andra namn som Gaza Cybergang, Molerats, Frankenstein eller Wirte, enligt Proofpoint-forskare bedömer man att TA402 stöder palestinska terroristgrupper med fokus på underrättelseinsamling. Varningen gäller deras ihållande och innovativa angrepp, då de regelbundet justerar attackmetoderna och den skadliga programvaran de använder.

Nyligen har detta observerats med IronWind-fallet, där de nu använder XLL- och RAR-filbilagor istället för Dropbox-länkar i sina phishingkampanjer för att leverera skadlig kod till infekterade system.

"Den här hotaktören har konsekvent engagerat sig i extremt riktad aktivitet och förföljt färre än fem organisationer med en enda kampanj", skriver Proofpoint-forskare i sin rapport.

Trots den aktuella regionkonflikten har Proofpoint ännu inte noterat förändringar i TA402:s val av mål. Det är dock möjligt att TA402 kan omfördela sina resurser med tiden.

Kampanjerna som setts under 2023 liknar tidigare TA402-aktivitet och fortsätter att rikta in sig på arabisktalande mål i Mellanöstern. TA402 har länge riktat in sig på statliga enheter i Mellanöstern och Nordafrika, ibland återkommande till samma mål.

E-postmeddelandena använder vanligtvis social manipulation med ekonomiskt tema, såsom 'Ekonomiskt samarbete med länderna i Gulf Cooperation Council 2023-2024' eller 'Lista över personer och enheter utpekade som terrorister av Anti-Money Laundering and Terrorist Financing Authority.'

De innehåller skadliga länkar eller filer med makron som installerar tre filer: version.dll (IronWind), timeout.exe och gatherNetworkInfo.vbs. När filen aktiveras börjar IronWind kommunicera med en kontroll- och kommandoserver för det tredje steget av infektionen.