Cybersäkerhetsforskare på Proofpoint har identifierat en ny och anmärkningsvärd metod från hotaktören TA577 – en av de mer framstående aktörerna inom cyberbrottslighet. Istället för att skicka ut skadlig kod försöker man stjäla autentiseringsinformation från NT LAN Manager (NTLM) – ett populärt protokoll som används för att autentisering inom lokala närverk.

Genom detta försöker TA577 komma över känslig information men också möjliggöra olika typer av uppföljningsaktivitet.

Under slutet av februari observerade Proofpoint minst två kampanjer som utnyttjade samma teknik för att stjäla NTLM-information. Kampanjerna inkluderar tiotusentals e-postmeddelanden riktade mot hundratals organisationer globalt.

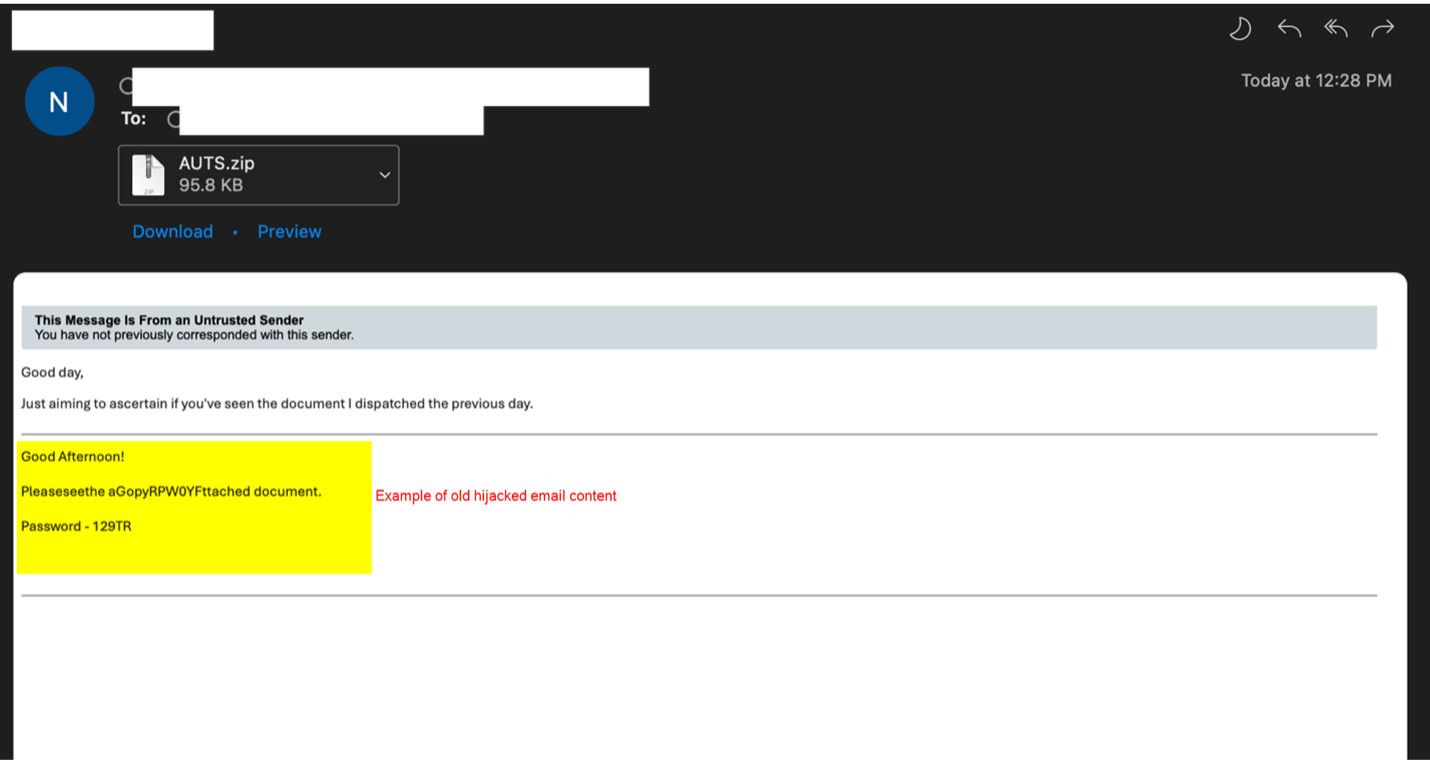

Det luriga är att mejlen dyker upp som svar på tidigare e-postmeddelanden, så kallade trådkapning, och innehåller zippade HTML-bilagor. När väl den här HTML-filen öppnas utlöser den ett systemanslutningsförsök till en extern server.

Alla tillåtna anslutningsförsök till dessa SMB-servrar riskerar att äventyra NTLM-information, och leda till att känslig information som användaruppgifter hamnar på vift.

TA577 är en framstående aktör inom cyberbrottslighet. Tidigare har TA577 främst utfört attacker med syfte att leverera skadlig programvara med efterföljande ransomware-försök, däribland ökända varianten Black Basta.

Den hastighet med vilken TA577 antar och distribuerar nya taktiker, tekniker och procedurer (TTP) antyder att hotaktören sannolikt har tid, resurser och erfarenhet för att snabbt testa nya leveransmetoder.

Källa: Proofpoint